Ojo con las aplicaciones que prometen ayudarte a espiar a los tuyos, porque pueden salirte rana. La app de espionaje para padres MSpy filtró información privada de usuarios en una base de datos abierta. La información ha sido dada por Brian Krebs, periodista experto en ciberseguridad.

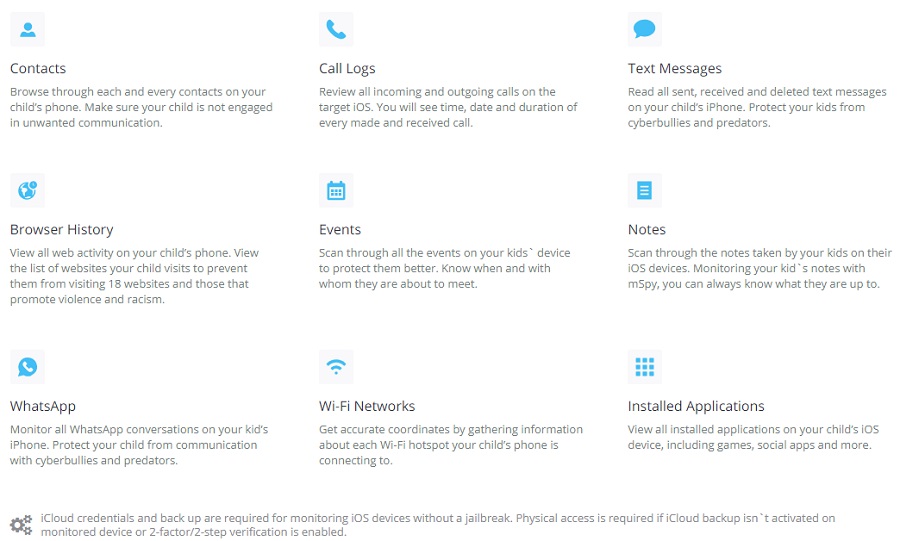

Es la historia del cazador cazado. Y no es la primera vez que ocurre, sino la segunda en tan solo tres años. La aplicación, que en principio ayuda a los usuarios (previo pago, claro) a espiar los dispositivos de sus hijos, o incluso a empleados, ha divulgado un paquete con millones de datos relacionados con registros de llamadas, mensajes de texto, contactos, notas y datos sobre ubicación.

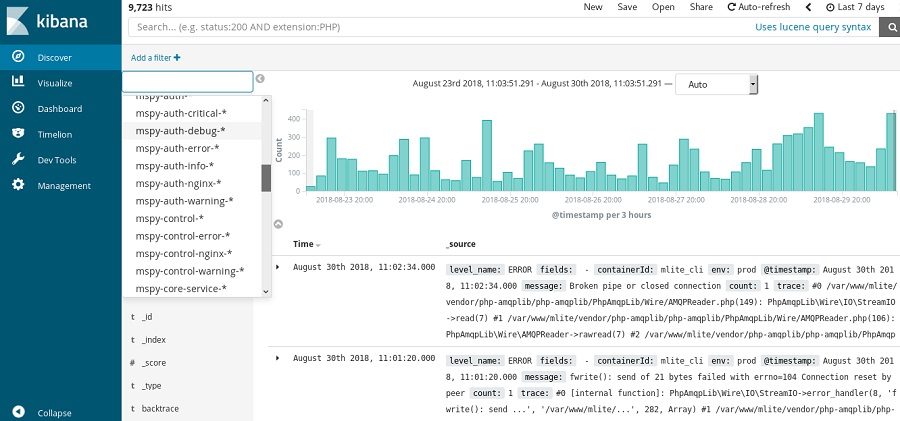

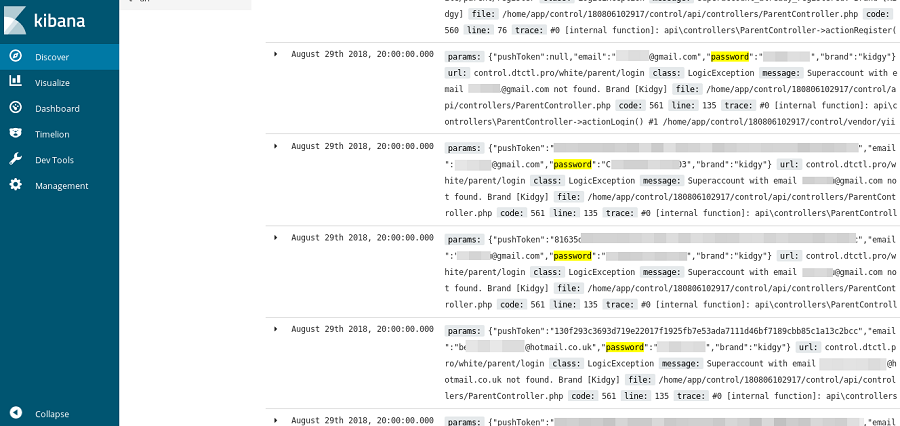

La información que se ha divulgado forma parte de las compilaciones realizadas secretamente en todos aquellos teléfonos que llevaban instalado el famoso software espía. Los registros de de mSpy podían consultarse íntegramente, sin necesidad de autenticarse.

Cinco millones de registros con información privada

Tras descubrir la filtración, se han detectado nada más y nada menos que cinco millones de registros con información privada sobre usuarios. Según este investigador, los datos contenidos en esa base de datos son nombres de usuario, contraseñas y claves de cifrado privadas para cada uno de los clientes del servicio.

Y estos son todos los clientes que iniciaron sesión en mSpy o que compraron una licencia para usar el servicio en los últimos seis meses. Estas claves de cifrado, que son totalmente privadas, permitían a cualquier persona rastrear la ubicación de los dispositivos, así como consultar otros detalles privados importantes, en todos aquellos equipos que también tuvieran instalada la aplicación. He aquí la gravedad del asunto.

Pero lamentablemente, estos no son los únicos datos que mSpy ha filtrado de los usuarios que alguna vez han estado vinculados a esta aplicación (espiando o siendo espiados). Según los responsables de esta investigación, entre los datos divulgados se encuentran los nombres de usuario y autenticaciones de Apple iCloud, usados desde dispositivos con mSpy instalado. Además, también se apuntan referencias a los archivos de las copias de seguridad en iCloud.

¿Esto que significa en términos prácticos? Pues que cualquier persona experimentada que haya tenido acceso a estos datos, habrá podido acceder a los mensajes de WhatsApp y de Facebook incluidos en los dispositivos móviles que han tenido instalada mSpy.

Se incluyen, por otra parte, datos sobre las transacciones realizadas por las licencias de mSpy que se han adquirido en los últimos meses. Aquí se especifican nombres de clientes, direcciones de correo electrónico, direcciones postales y cantidades abonadas por el servicio. Y hay que sumar (parece que el listado de agravios no termina) la información sobre los navegadores usados y las direcciones de Internet vinculadas a los usuarios.

La reacción de mSpy ante las filtraciones

Lamentablemente, la primera reacción de los responsables de mSpy fue evitar las conversaciones con este experto. KrebsOnSecurity los puso en alerta y lo único que recibió fue un bloqueo, a pesar de que había pedido hablar con el jefe de seguridad de la compañía.

Al cabo de unos días, y después de haber alertado a la compañía de la filtración el 30 de agosto, el responsable de haber señalado la filtración recibió un correo electrónico por parte de un tal Andrew, jefe de seguridad de mSpy, en el que le daba las gracias y le contaba que habían evitado una filtración de datos mucho mayor. En ese mismo correo le indicaban al experto que habían encontrado algunos puntos de accesos no autorizados. El responsable de KrebsOnSecurity vio en esos puntos evidencias de sus propios accesos.